VPN

Configurações da VPN tanto do lado da nuvem como do lado do Unicamp

Nuvem 2.0

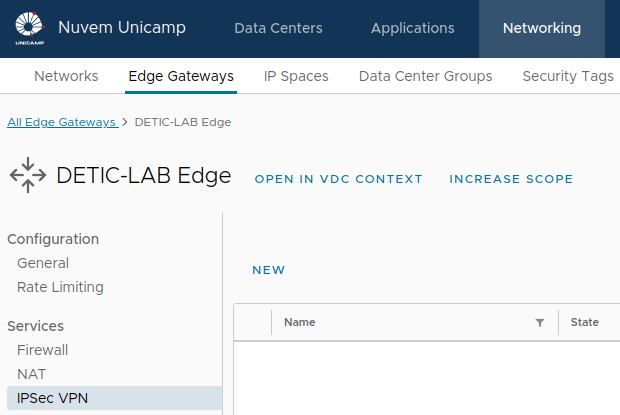

IPSec VPN

IPsec VPN permite a conexão segura entre o ambiente da unidade e da nuvem.

Para começar a configurar basta clicar em NEW.

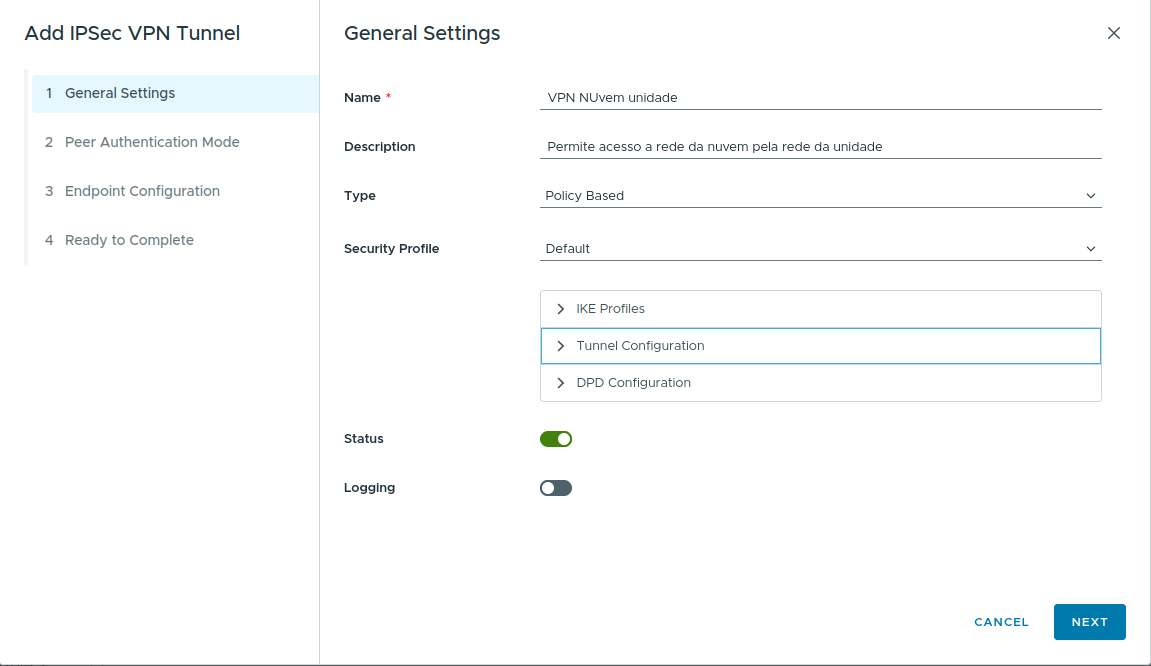

Sempre coloque um nome e uma descrição que identifique a rede e sua função.

Nota

O Type deve ser mantido como Policy Based

Nota

O Security Profile deve ser alterado ao final da criação.

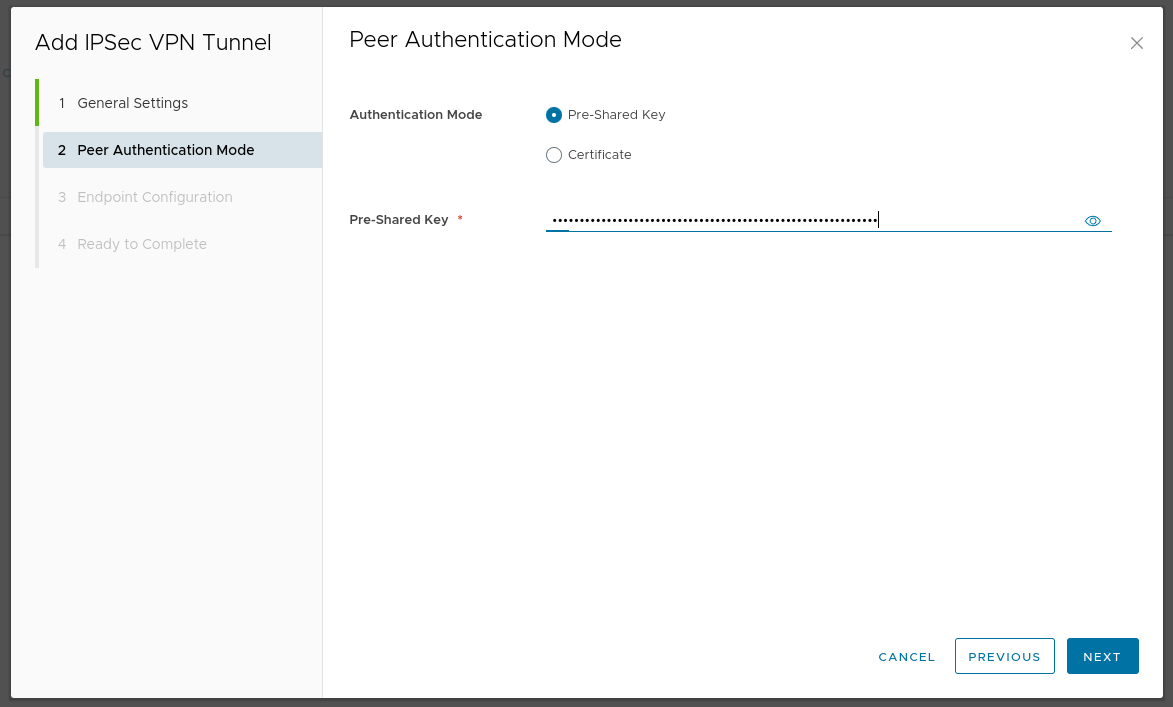

Configure o método de autenticação da VPN, no caso de uso de certificados ele tem que ser carregado na nuvem antes do uso.

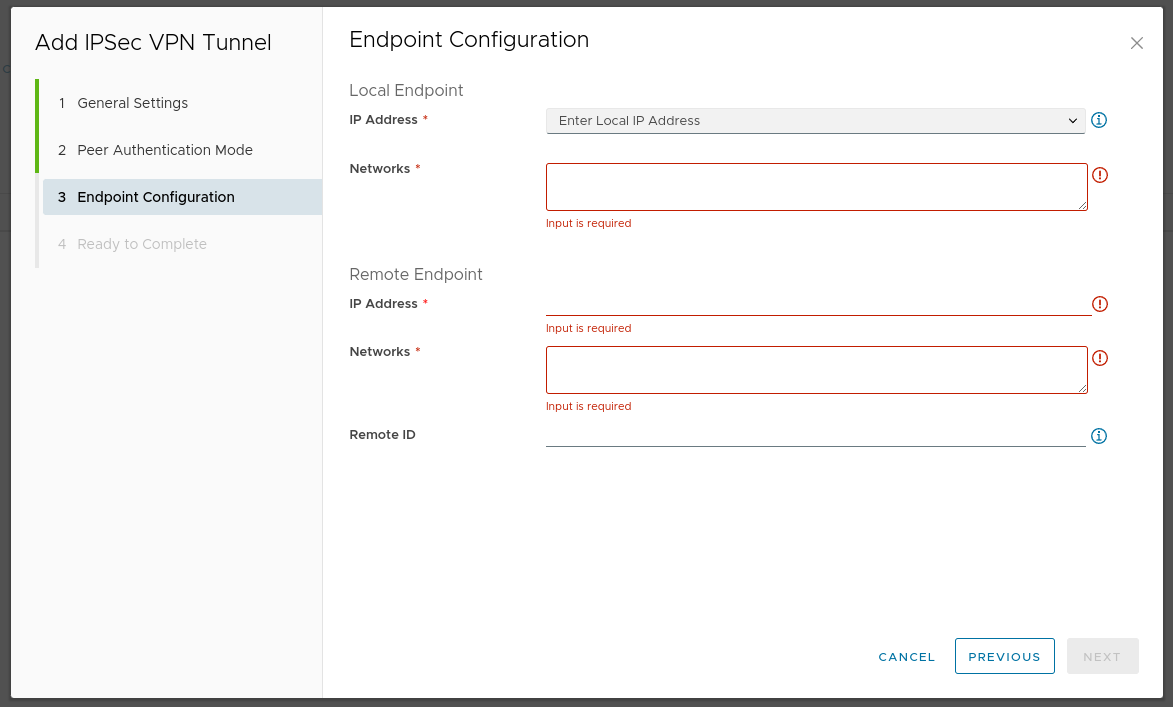

Configure os IPs de acesso a VPN e quais as redes vão conseguir acessar a rede da nuvem.

Nota

Lembrando que as redes da nuvem e da unidade não podem se sobrepor.

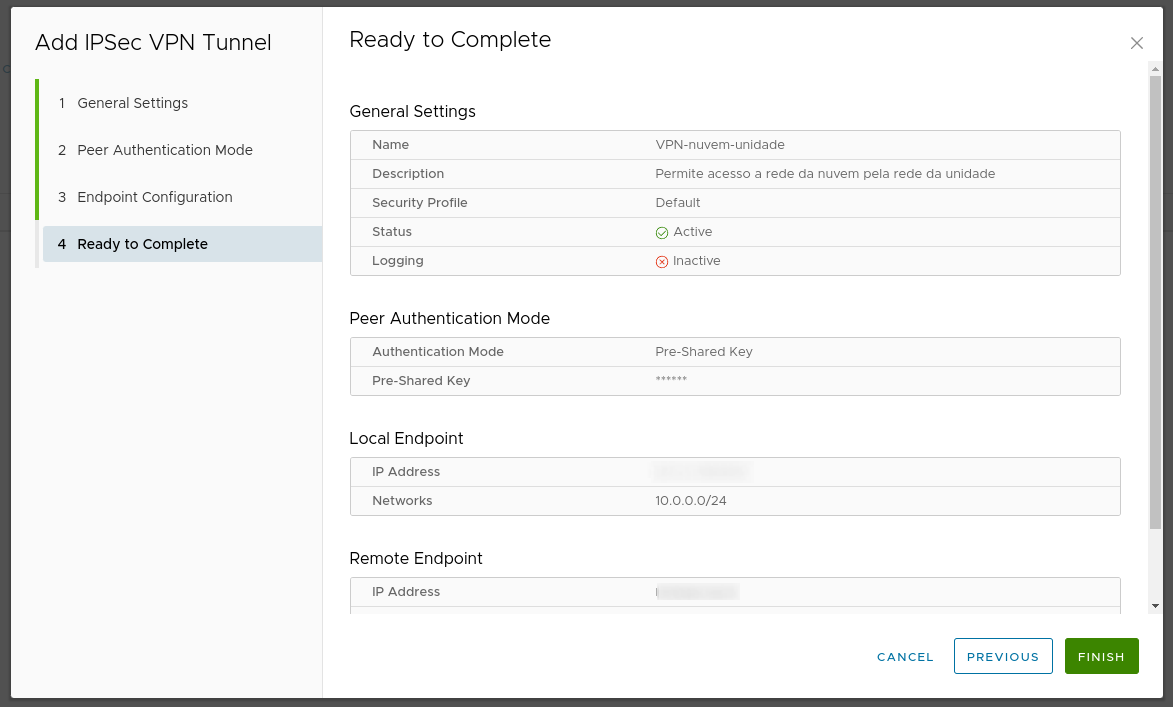

Verifique a configuração e finalize o assistente.

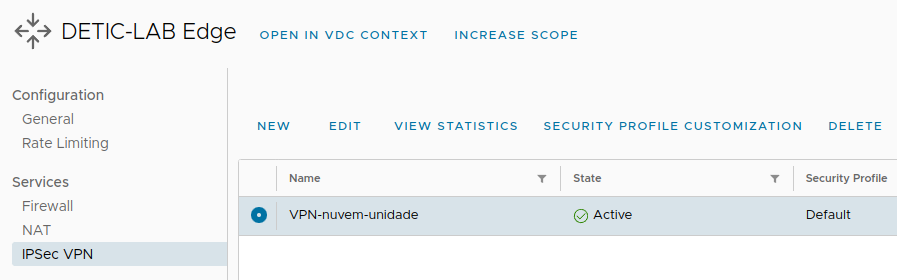

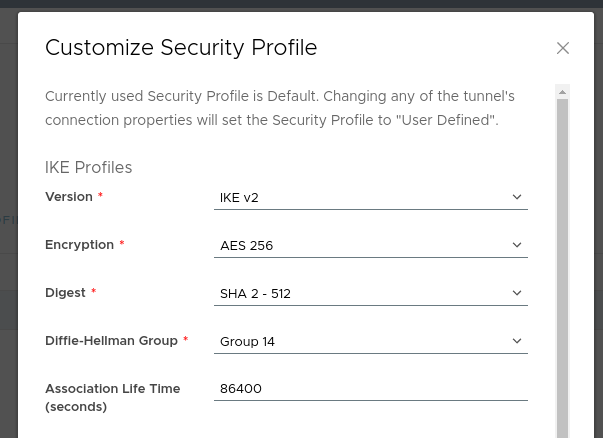

Uma vez terminado o assistente. É possível selecionar e editar o SECURITY PROFILE CUSTOMIZATION

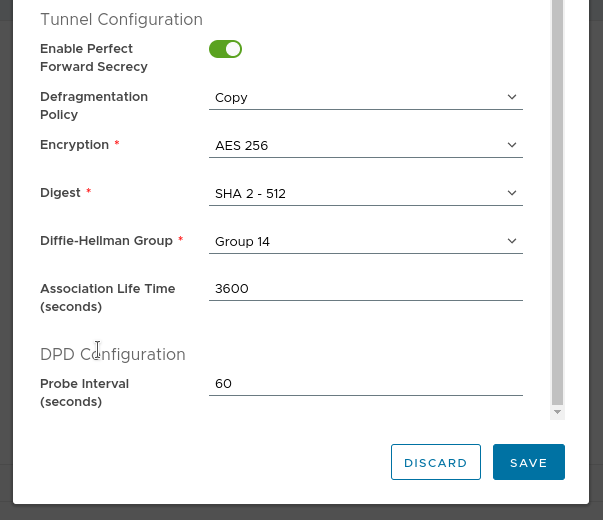

Em IKE Profiles alterar as configurações de Encryption para pelo menos AES-256 e Digest SHA 2 - 512

Em Tunnel Configurations alterar as configurações de Encryption para pelo menos AES-256 e Digest SHA 2 - 512

Finalize o dialogo.

A VPN já está configurada do lado da Nuvem.

Modelos do lado Unicamp

Segue alguns modelos para configuração do lado da Unicamp.

STRONGSWAN

Configuração funcional do IPSec

conn nv2

type=tunnel

auto=start

keyexchange=ikev2

authby=secret

left="ip publico site local"

leftsubnet="subnet site local"

right="ip publico VCD"

rightsubnet="subnet privada VCD"

ike=aes256-sha512-modp2048!

esp=aes256-sha512-modp2048!

aggressive=no

keyingtries=%forever

ikelifetime=86400s

lifetime=3600s

dpddelay=60s

dpdtimeout=120s

dpdaction=restart

Possível configuração com interface VICI

connections {

vpn-nuvem {

version = 2

proposals = aes256-sha512-modp2048

local_addrs = "ip publico site local"

remote_addrs = "ip publico VCD"

local {

auth = psk

id = "ip publico site local"

}

remote {

auth = psk

id = "ip publico VCD"

}

children {

vpn-nuvem-child {

local_ts = "subnet site local"

remote_ts = "subnet privada VCD"

esp_proposals = aes256-sha512-modp2048

ipcomp = no

mode = tunnel

start_action = start

}

}

}

}

secrets {

ike-creds {

id = "ip publico site local"

secret = "psk"

}

}

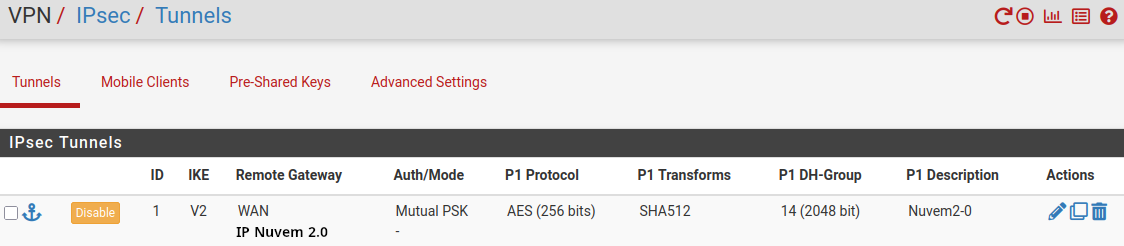

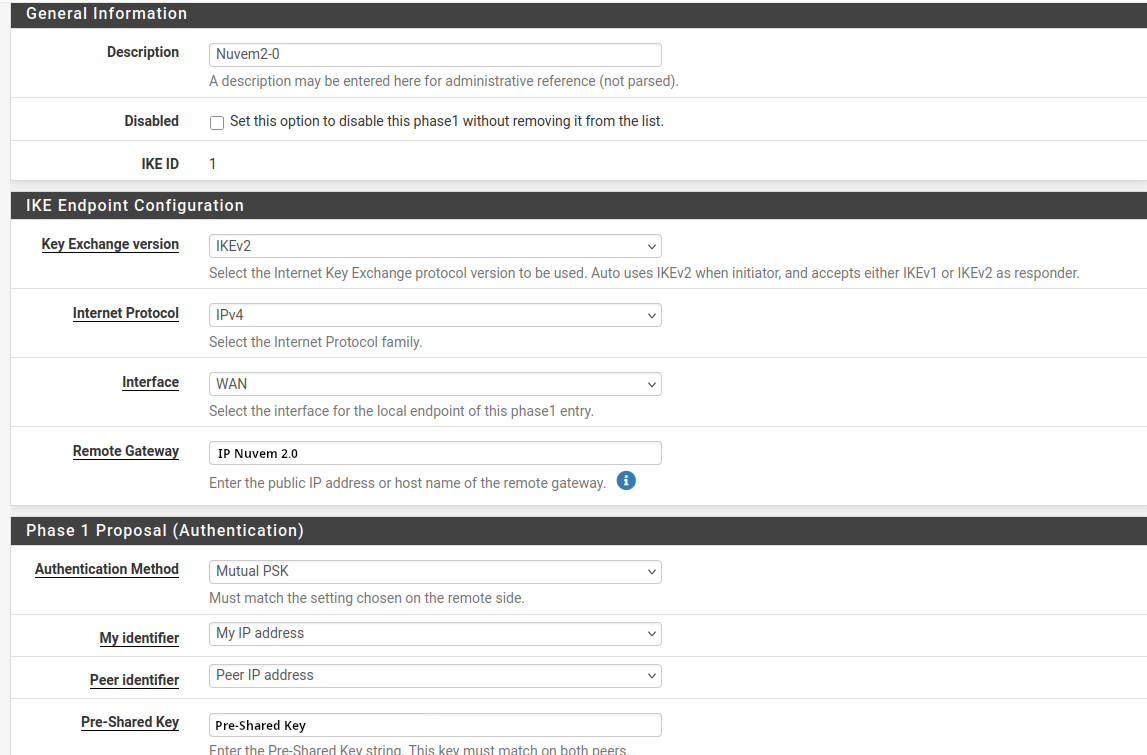

pfSense

Criar Tunnel

Informar IP público Nuvem 2.0 e a pre-shared key.

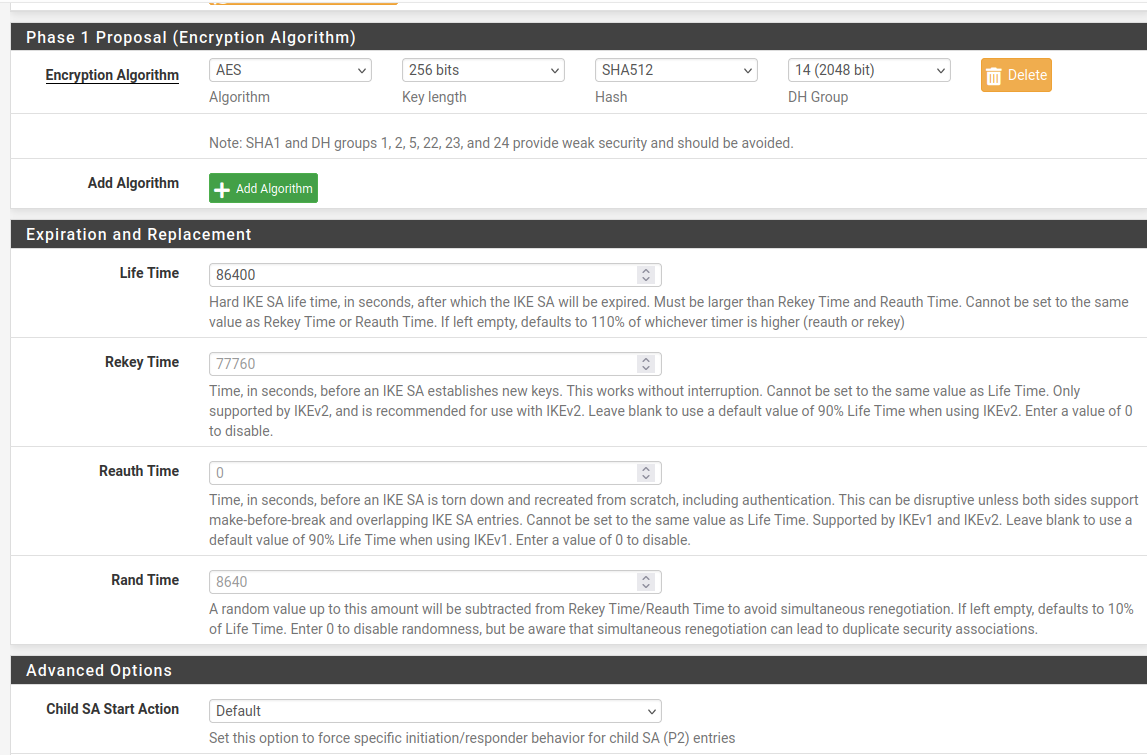

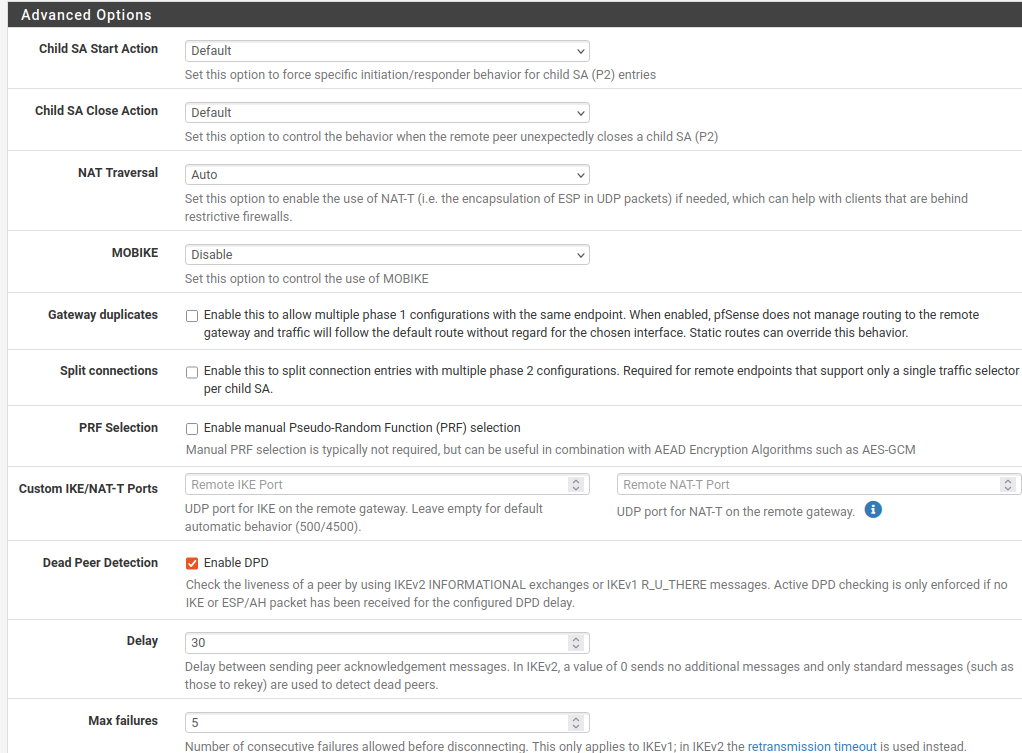

Preencher configurações da fase 1.

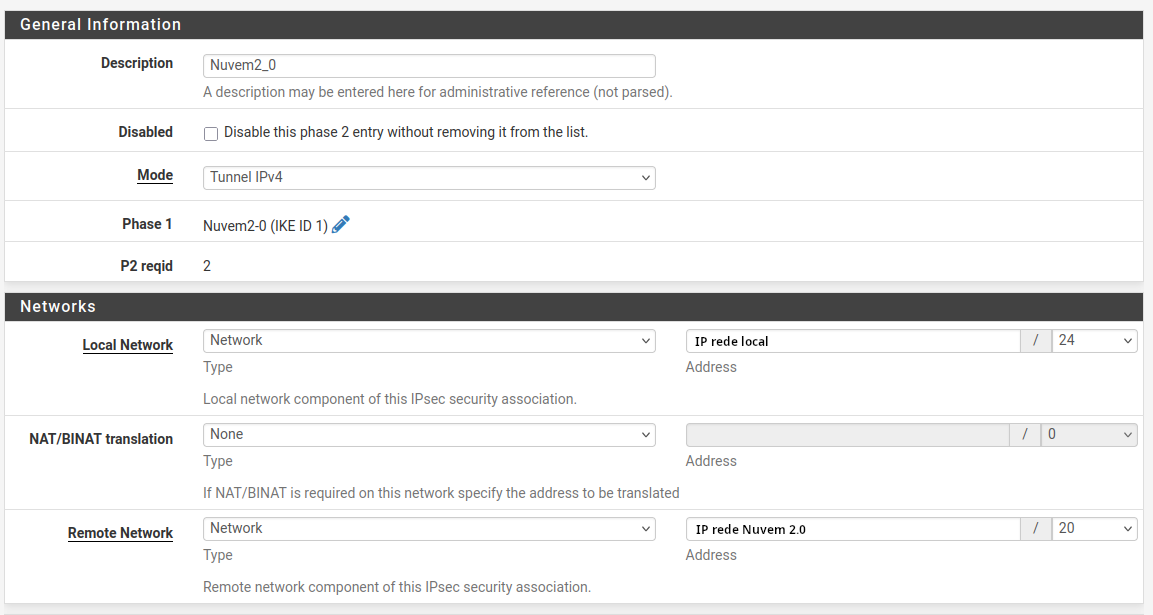

Informar range de IP local e range de IP da Nuvem 2.0.

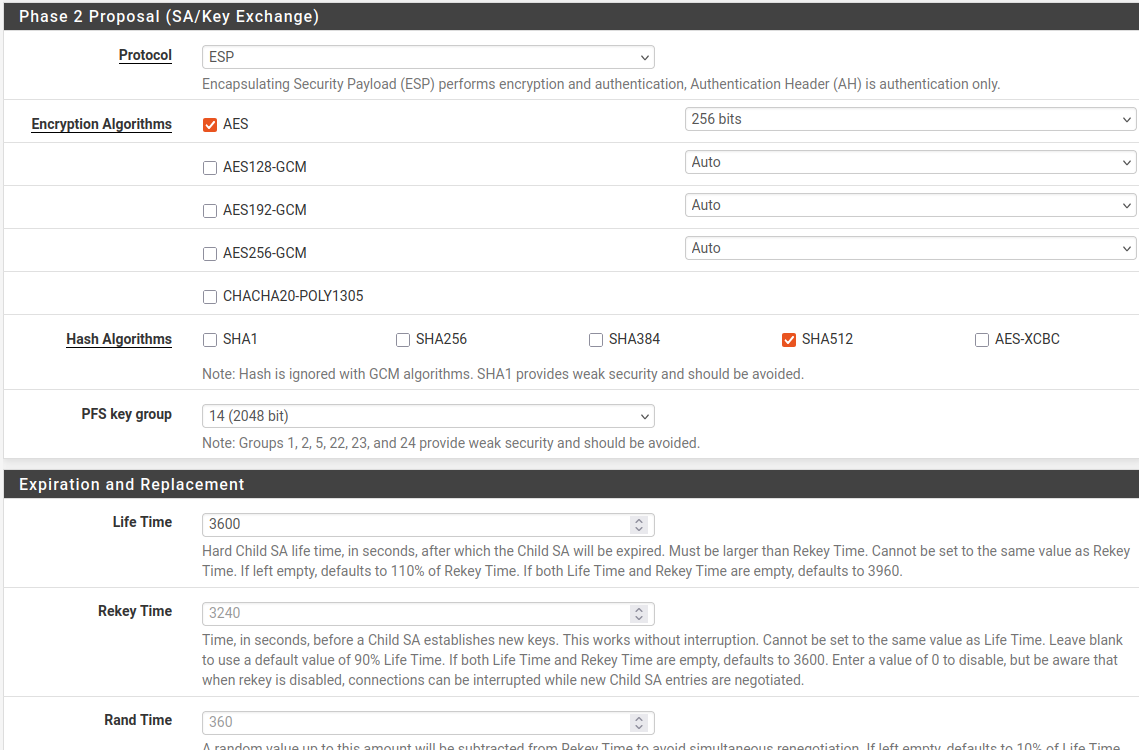

Preencher configurações da fase 2.

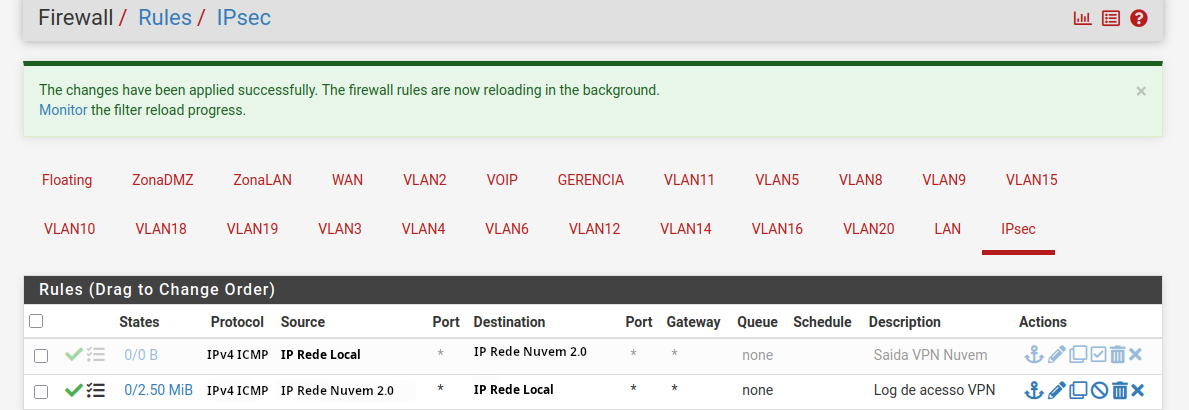

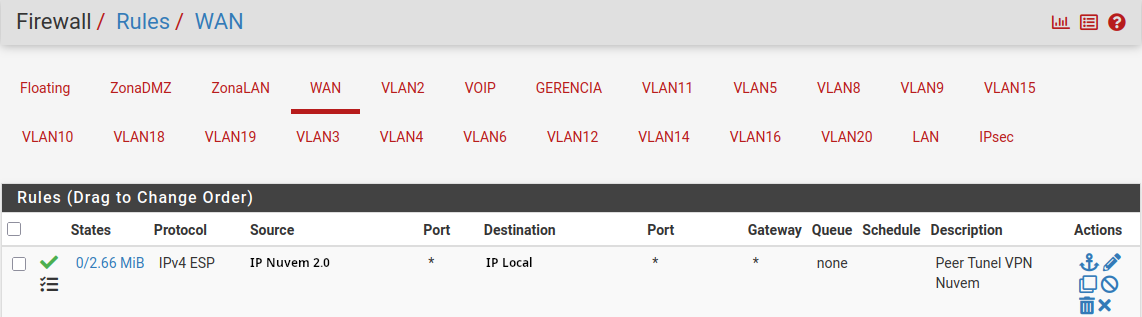

Liberar firewall para protocolo ESP.

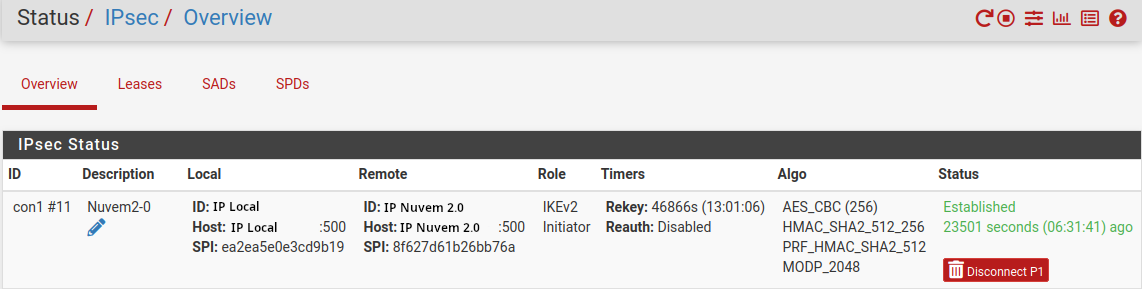

VPN estabelecida.

Liberar regras de firewall conforme necessidade. Exemplo: liberar ICMP para testes de conectividade.